امنیت سرور مجازی (VPS)

راهنمای جامع برای مدیران فنی

سرور مجازی (VPS) یک محیط قدرتمند و انعطافپذیر است که امکان مدیریت وبسایتها و برنامهها را فراهم میکند. با این حال، بدون رعایت اصول امنیتی، سرور در معرض حملات مختلف قرار میگیرد. در این مقاله، راهکارهای فنی و عملی برای محافظت از VPS در سیستمهای لینوکس، ویندوز و MikroTik ارائه میشود، به همراه روش تغییر پورتها، مدیریت فایروال، استفاده از SSH Key، و بکاپگیری منظم.

.1تغییر پورتهای پیشفرض

لینوکس (SSH):

.1ورود به سرور از طریق ترمینال یا کنسول.

.2 ویرایش فایل SSH:

sudo nano /etc/ssh/sshd_config

.۳ پیدا کردن خط Port و تغییر آن به عدد دلخواه، مثلاً ۲۲۲۲

.4 ریستارت سرویس SSH:

sudo systemctl restart sshd

ویندوز (RDP):

روش رجیستری:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber

تغییر به عدد دلخواه و ریستارت سیستم.

روش CMD / PowerShell:

Set-ItemProperty -Path ‘HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\’ -Name ‘PortNumber’ -Value 4444

در (RouterOS): MikroTik

/ip service set ssh port=2222

/ip service set winbox port=8299

/ip service disable telnet

/ip service disable ftp

بهروزرسانی قوانین فایروال برای پورتهای جدید.

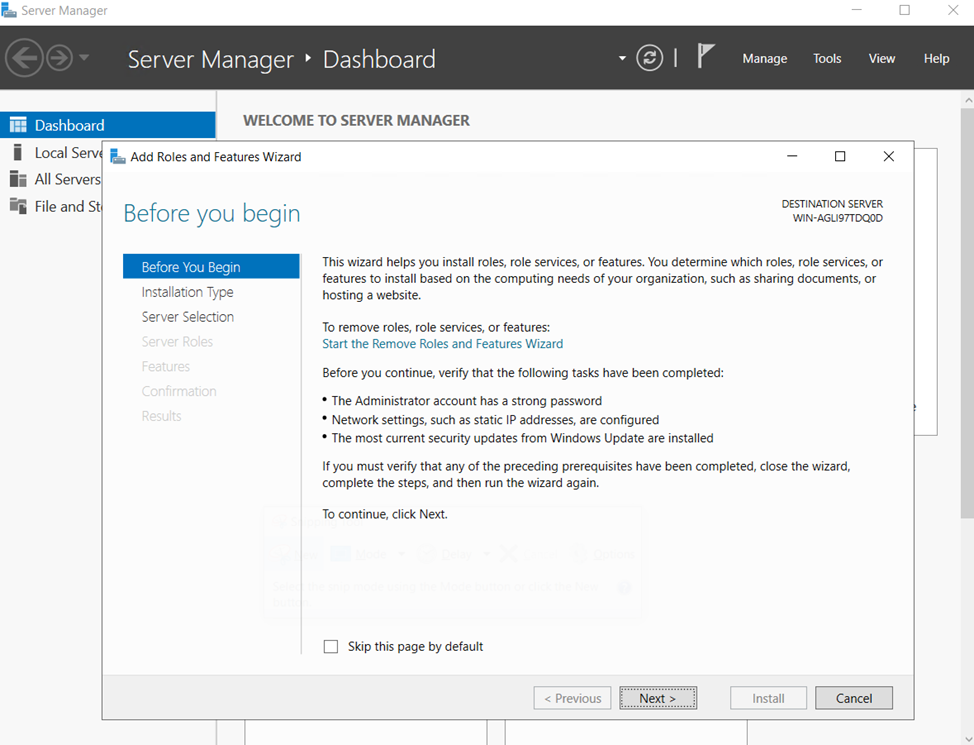

.2اجازه دسترسی پورت در فایروال ویندوز

.1باز کردن Windows Defender Firewall → Advanced Settings.

.2مسیر: Inbound Rules → New Rule → Port.

.3وارد کردن شماره پورت جدید و انتخاب TCP/UDP.

Allow the connection → .۴

انتخاب Profile → نامگذاری Rule → Finish.

.3احراز هویت امن با SSH Key

ایجاد کلید خصوصی و عمومی:

ssh-keygen -t rsa -b 4096

افزودن کلید عمومی به سرور:

ssh-copy-id user@server_ip

غیرفعال کردن ورود با رمز عبور:

PasswordAuthentication no

ریستارت سرویس SSH:

sudo systemctl restart sshd

.4بهروزرسانی منظم سیستم و بستهها

لینوکس:

sudo apt update && sudo apt upgrade -y

ویندوز: فعالسازی Windows Update و بررسی دورهای Patchها.

MikroTik: /system package update

.5 مدیریت و پایش لاگها

لینوکس: مسیر لاگها /var/log/

و ابزارهایی مثل journalctl, logwatch, Logrotate.

ویندوز:

Event Viewer → Windows Logs → Security/Application.

MikroTik: System → Logging.

.6فعالسازی فایروال

لینوکس: sudo ufw allow 2222/tcp

sudo ufw enable

CentOS: sudo firewall-cmd –permanent –add-port=2222/tcp

sudo firewall-cmd –reload

ویندوز: Inbound Rules → Allow TCP 4444 → Apply.

MikroTik: /ip firewall filter add chain=input protocol=tcp dst-port=2222 action=accept

.7 محافظت در برابر حملات Brute Force

لینوکس : CSF + LFD، Fail2Ban

ویندوز: RDPGuard یا Syspeace

MikroTik: Firewall Filter و محدود کردن دسترسی به IPهای مشخص

.8بکاپگیری منظم

ایجاد نسخه پشتیبان خودکار روزانه/هفتگی/ماهانه.

ذخیره در سرور جداگانه یا فضای ابری امن.

بررسی صحت بکاپ با Restore آزمایشی.

.9محدود کردن دسترسی کاربران.

.10فعالسازی 2FA در کنترل پنلها.

جمعبندی

امنیت VPS نیازمند ترکیب چندین روش عملیاتی و نرمافزاری است. تغییر پورتها، مدیریت فایروال، SSH Key، بکاپ، و پایش لاگها، ستونهای اصلی حفاظت هستند. با رعایت این نکات، دسترسی امن و عملکرد پایدار سرور تضمین میشود.

ارسال نظر